近日,明朝萬達安元實驗室發布了2022年第六期《安全通告》。該份報告收錄了2022年6月最新的網絡安全前沿新聞和最新漏洞追蹤,其中重點內容包括:

網絡安全前沿新聞

美國政府:支付 Karakurt 勒索贖金也不會阻止數據泄露

一些美國聯邦機構今天警告組織不要支付 Karakurt 團伙提出的贖金要求,因為這不會阻止他們被盜的數據被出售給他人。

Karakurt 是 Conti 勒索軟件團伙和網絡犯罪集團的數據勒索部門,至少自 2021 年 6 月以來一直專注于從公司竊取數據,并以在線發布信息的威脅迫使他們支付贖金。

Elasticsearch 數據庫遭到勒索攻擊

黑客瞄準了安全性較差的 Elasticsearch 數據庫,并用贖金票據替換了 450 個索引,要求 620 美元來恢復內容,總需求為 279,000 美元。

攻擊者設定了 7 天的付款期限,并威脅在此之后將需求增加一倍。如果再過一周沒有得到報酬,受害者將會丟失索引。

GitLab 安全更新修復了關鍵帳戶接管漏洞

GitLab 為其社區版和企業版產品的多個版本發布了關鍵安全更新,以解決八個漏洞,其中一個漏洞允許帳戶接管。

GitLab 是一個基于 Web 的 Git 存儲庫,適用于需要遠程管理其代碼的開發人員團隊。它擁有大約 3000 萬注冊用戶和 100 萬付費客戶。

WatchDog 黑客組織發起新的 Docker 加密劫持活動

WatchDog 黑客組織正在開展一項新的加密劫持活動,該活動采用先進的入侵技術、類似蠕蟲的傳播。

該黑客組織針對暴露的 Docker Engine API 端點和 Redis 服務器,可以快速從一臺受感染的機器轉移到整個網絡。

意大利巴勒莫市關閉所有系統以抵御網絡攻擊

意大利南部巴勒莫市遭受網絡攻擊,這似乎對公民和來訪游客的廣泛運營和服務產生了巨大影響。

巴勒莫擁有約 130 萬人口,是意大利人口第五大城市。該地區每年還有 230 萬游客到訪。

Android 2022 年 6 月更新了對關鍵 RCE 漏洞的修復

谷歌已為運行操作系統版本 10、11 和 12 的 Android 設備發布了 2022 年 6 月的安全更新,修復了 41 個漏洞,其中 5 個被評為嚴重。

該安全更新分為兩個級別,分別于 6 月 1 日和 6 月 5 日發布。第一個包含 Android 系統和框架組件的補丁,第二個包含內核和第三方供應商閉源組件的更新。

Shields Health Care Group 數據泄露影響 200 萬患者

Shields Health Care Group (Shields) 遭遇數據泄露,在黑客入侵他們的網絡并竊取數據后,美國大約 2,000,000 人的數據被泄露。

Shields 是一家位于馬薩諸塞州的醫療服務提供商,專門從事 MRI 和 PET/CT 診斷成像、放射腫瘤學和門診手術服務。

PyPI 包 'keep' 錯誤地包含了一個密碼竊取器

由于某些版本中存在惡意“請求”依賴項,PyPI 包“keep”、“pyanxdns”、“api-res-py”被發現包含后門。

例如,雖然大多數版本的“keep”項目使用合法的 Python 模塊 請求 來發出 HTTP 請求,但“keep”v.1.2 包含“request”(不帶s),這是惡意軟件。

俄羅斯黑客開始利用 Follina 漏洞攻擊烏克蘭

烏克蘭計算機應急響應小組 (CERT) 警告說,俄羅斯黑客組織 Sandworm 可能正在利用 Follina,這是 Microsoft Windows 支持診斷工具 (MSDT) 中的一個遠程代碼執行漏洞,目前被跟蹤為 CVE-2022-30190。

安全問題可以通過打開或選擇特制文檔來觸發 ,攻擊者至少自 2022 年 4 月以來一直在攻擊中利用它。

Kaiser Permanente 數據泄露暴露了6.9萬的健康數據

Kaiser Permanente 是美國領先的非營利性健康計劃和醫療保健提供商之一,最近披露了一起數據泄露事件,該事件泄露了超過 69,000 人的健康信息。

Kaiser Permanente 成立于 1945 年,為來自美國 8 個州和華盛頓特區的超過 1250 萬會員提供醫療保健服務。

Firefox 現在默認阻止所有用戶的跨站點跟蹤

Mozilla 表示,默認情況下,所有 Firefox 用戶在瀏覽互聯網時都將受到保護,免受跨站點跟蹤。

這是因為,從今天開始,Mozilla 正在為全球所有 Firefox 用戶推出并啟用其 Total Cookie Protection 隱私改進集。

Travis CI 日志中暴露的數千個 GitHub、AWS、Docker 令牌

在不到一年的時間里,用于軟件開發和測試的 Travis CI 平臺第二次暴露了包含身份驗證令牌的用戶數據,這些身份驗證令牌可以讓開發人員訪問 GitHub、Amazon Web Services 和 Docker Hub 上的帳戶。

Aqua Security 的研究人員發現,“數以萬計的用戶令牌”通過 Travis CI API 暴露出來,該 API 提供對超過 7.7 億條日志的訪問,這些日志具有屬于免費層用戶的各種類型的憑據。

思科安全電子郵件漏洞可以讓攻擊者繞過身份驗證

思科6月中旬通知客戶修補一個嚴重漏洞,該漏洞可能允許攻擊者繞過身份驗證并登錄到具有非默認配置的思科電子郵件網關設備的 Web 管理界面。

在虛擬和硬件 Cisco 電子郵件安全設備 (ESA) 以及 Cisco Secure Email 和 Web Manager 設備的外部身份驗證功能中發現了安全漏洞(跟蹤為CVE-2022-20798 )。

Flagstar 銀行披露影響 150 萬客戶的數據泄露

Flagstar 銀行通知 150 萬客戶數據泄露事件,黑客在 12 月的網絡攻擊中訪問了個人數據。

Flagstar 是一家總部位于密歇根州的金融服務提供商,也是美國最大的銀行之一,總資產超過 300 億美元。

Icefall:56個缺陷影響數千個暴露的工業設備

一份關于一組 56 個漏洞的安全報告已發布,這些漏洞統稱為 Icefall,會影響各種關鍵基礎設施環境中使用的運營技術 (OT) 設備。

Icefall 集合已由 Forescout 的 Vedere 實驗室的安全研究人員發現,它影響了十家供應商的設備。包括的安全漏洞類型允許遠程代碼執行、破壞憑證、固件和配置更改、身份驗證繞過和邏輯操作。

網絡安全最新漏洞追蹤

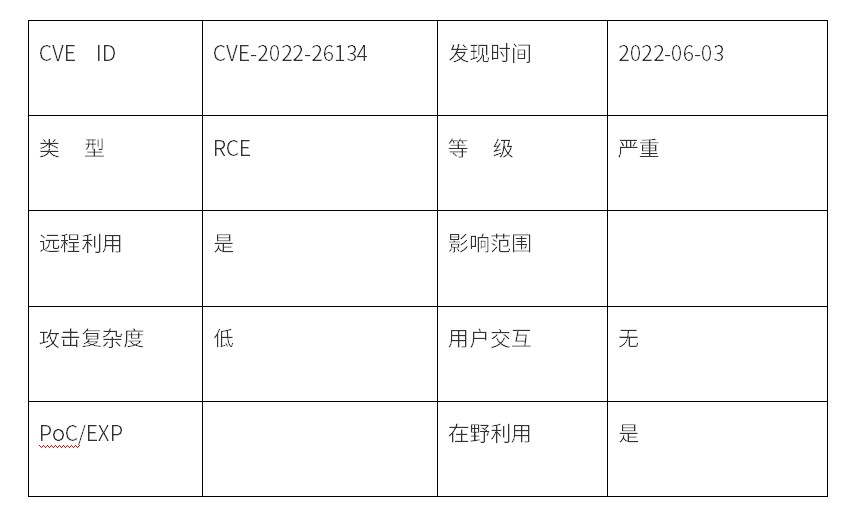

Confluence遠程代碼執行漏洞(CVE-2022-26134)

漏洞概述

漏洞詳情

Confluence是Atlassian公司開發的一款專業的企業知識管理與協同軟件,常用于構建企業wiki。

6月2日,Atlassian發布發布安全公告,披露了Confluence Server 和Confluence Data Center中的一個未經身份驗證的遠程代碼執行漏洞(CVE-2022-26134),該漏洞的CVSS評分為10.0,目前已檢測到漏洞利用。

在受影響的Confluence Server 和 Data Center 版本中存在 OGNL 注入漏洞,該漏洞允許在未經身份驗證的情況下,通過發送惡意的Web請求注入命令,實現在受影響的Confluence Server 或 Data Center 實例上執行任意代碼。

影響范圍

Confluence Server 和 Data Center 1.3.0 < 7.4.17

Confluence Server 和 Data Center 7.13.0 < 7.13.7

Confluence Server 和 Data Center 7.14.0 < 7.14.3

Confluence Server 和 Data Center 7.15.0 < 7.15.2

Confluence Server 和 Data Center 7.16.0 < 7.16.4

Confluence Server 和 Data Center 7.17.0 < 7.17.4

Confluence Server 和 Data Center 7.18.0 < 7.18.1

安全建議

目前此漏洞已經修復,鑒于此漏洞正在被積極利用,建議受影響用戶及時升級更新。

下載鏈接

https://www.atlassian.com/software/confluence/download-archives

緩解措施

如果無法立即升級Confluence,對于Confluence 7.15.0 - 7.18.0、Confluence 7.0.0 - Confluence 7.14.2的用戶可以參考Atlassian官方公告中針對CVE-2022-26134的緩解措施。

參考鏈接

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

微軟6月多個安全漏洞

漏洞概述

2022年6月14日,微軟發布了6月份的安全更新,本次發布的安全更新修復了包括1個0 day漏洞在內的55個安全漏洞(不包括Microsoft Edge Chromium漏洞等),其中有3個漏洞被評級為“嚴重”。

漏洞詳情

本次發布的安全更新涉及.NET and Visual Studio、Azure、Intel、Microsoft Office、SQL Server、Windows Defender、Windows EFS、Windows Installer、Windows Kerberos、Windows Kernel、Windows LDAP、Windows Network File System、Windows PowerShell和Windows SMB等多個產品和組件。

本次修復的55個漏洞中,12個為權限提升漏洞,27個為遠程代碼執行漏洞,11個為信息泄露漏洞,3個為拒絕服務漏洞,1個為安全功能繞過漏洞,以及1個欺騙漏洞。

微軟本次共修復了1個0 day漏洞,即之前披露的Windows Microsoft 診斷工具 (MSDT)代碼執行漏洞(CVE-2022-30190,也稱為Follina),該漏洞已經公開披露,且已被廣泛利用。微軟已將此漏洞的補丁包含在6月的累積更新或獨立安全更新中,并建議用戶盡快安裝6月更新。

此外,微軟還發布了Intel處理器 MMIO Stale Data漏洞指南,并發布軟件更新以緩解Intel處理器中的4個中危漏洞,成功利用這些漏洞將能夠跨信任邊界讀取特權數據:

l CVE-2022-21123 :共享緩沖區數據讀取 (SBDR)

l CVE-2022-21125 :共享緩沖區數據采樣 (SBDS)

l CVE-2022-21127 :特殊寄存器緩沖區數據采樣更新(SRBDS 更新)

l CVE-2022-21166 :設備寄存器部分寫入 (DRPW)

本次修復的3個嚴重漏洞包括:

CVE-2022-30163:Windows Hyper-V 遠程執行代碼漏洞

可以通過在Hyper-V guest上運行特制的應用程序,從而導致Hyper-V主機操作系統執行任意代碼,但要利用此漏洞需要贏得競爭條件。該漏洞的CVSSv3評分為8.5。

CVE-2022-30139:Windows LDAP 遠程代碼執行漏洞

該漏洞是Windows 輕量級目錄訪問協議(Windows Lightweight Directory Access Protocol)中的RCE漏洞,只有將 MaxReceiveBuffer LDAP 策略設置為高于默認值的值時,才能利用此漏洞,使用策略默認值的系統不易受到攻擊。

CVE-2022-30136:Windows Network File System遠程代碼執行漏洞

該漏洞可通過對網絡文件系統 (NFS) 服務進行未經身份驗證的特制調用以觸發遠程代碼執行,其CVSS評分為9.8。建議參考微軟官方公告應用安全更新或緩解措施及時防護此漏洞。

安全建議

目前微軟已發布相關安全更新,建議受影響的用戶盡快修復。

(一) Windows update更新

自動更新:

Microsoft Update默認啟用,當系統檢測到可用更新時,將會自動下載更新并在下一次啟動時安裝。

手動更新:

1、點擊“開始菜單”或按Windows快捷鍵,點擊進入“設置”

2、選擇“更新和安全”,進入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通過控制面板進入“Windows更新”,具體步驟為“控制面板”->“系統和安全”->“Windows更新”)

3、選擇“檢查更新”,等待系統將自動檢查并下載可用更新。

4、重啟計算機,安裝更新系統重新啟動后,可通過進入“Windows更新”->“查看更新歷史記錄”查看是否成功安裝了更新。對于沒有成功安裝的更新,可以點擊該更新名稱進入微軟官方更新描述鏈接,點擊最新的SSU名稱并在新鏈接中點擊“Microsoft 更新目錄”,然后在新鏈接中選擇適用于目標系統的補丁進行下載并安裝。

(二) 手動安裝更新

Microsoft官方下載相應補丁進行更新。

6月安全更新下載鏈接:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Jun

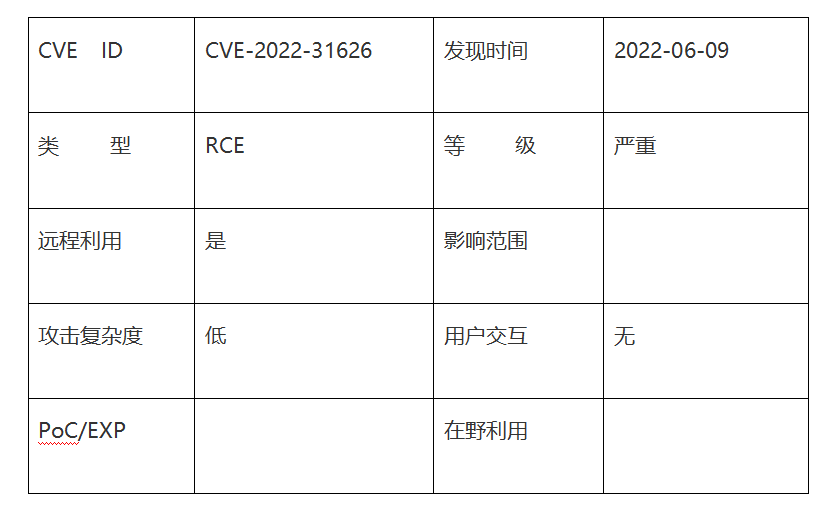

PHP遠程代碼執行漏洞(CVE-2022-31626)

漏洞概述

漏洞詳情

PHP(Hypertext Preprocessor)即“超文本預處理器”,是一種流行的通用腳本語言,適用于 Web 開發。

2022年6月9日,PHP發布多個更新版本,修復了PHP中2個可導致遠程代碼執行的漏洞(CVE-2022-31626和CVE-2022-31625),如下:

l CVE-2022-31626:PHP遠程代碼執行漏洞

mysqlnd/pdo 存在緩沖區溢出,可利用此漏洞導致遠程代碼執行,該漏洞的CVSSv3評分為9.8。

l CVE-2022-31625:PHP遠程代碼執行漏洞

在pg_query_params()中,由于數組沒有被初始化,因此可以釋放以前請求中的延遲值,最終可導致遠程代碼執行。

影響范圍

PHP 7.4 < 7.4.30

PHP 8.0 < 8.0.20

PHP 8.1 < 8.1.7

安全建議

目前這些漏洞已經修復,受影響用戶可以升級更新到PHP 版本7.4.30、8.0.20或8.1.7。

下載鏈接:

https://www.php.net/downloads

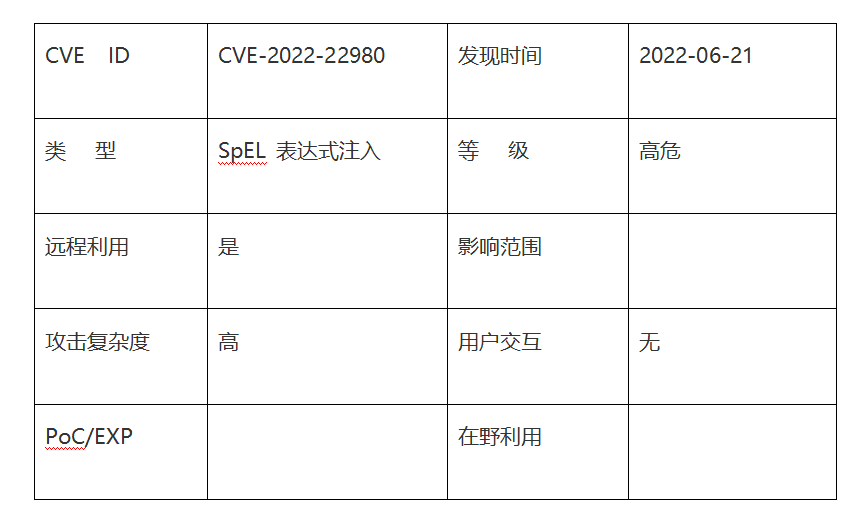

Spring Data MongoDB SpEL表達式注入漏洞(CVE-2022-22980)

漏洞概述

漏洞詳情

Spring Data for MongoDB是 Spring Data 項目的一部分,該項目旨在為新的數據存儲提供熟悉和一致的基于Spring的編程模型,同時保留存儲的特定特征和功能。

6月20日,VMware發布安全公告,修復了Spring Data MongoDB中的一個SpEL 表達式注入漏洞(CVE-2022-22980),該漏洞的CVSSv3評分為8.2。

Spring Data MongoDB應用程序在對包含查詢參數占位符的SpEL表達式使用@Query或@Aggregation注解的查詢方法進行值綁定時,如果輸入未被過濾,則容易受到SpEL注入攻擊。

影響范圍

Spring Data MongoDB 3.4.0

Spring Data MongoDB 3.3.0 - 3.3.4

以及其它舊的、不受支持的版本。

安全建議

目前此漏洞已經修復,受影響用戶可以升級到以下版本:

Spring Data MongoDB 3.4.1或更高版本;

Spring Data MongoDB 3.3.5或更高版本。

下載鏈接:

https://github.com/spring-projects/spring-data-mongodb/tags

緩解措施:

重寫query 或aggregation聲明,在表達式中使用參數引用("[0]"而不是"?0");

通過具有受限QueryMethodEvaluationContextProvider的BeanPostProcessor重新配置repository factory bean。

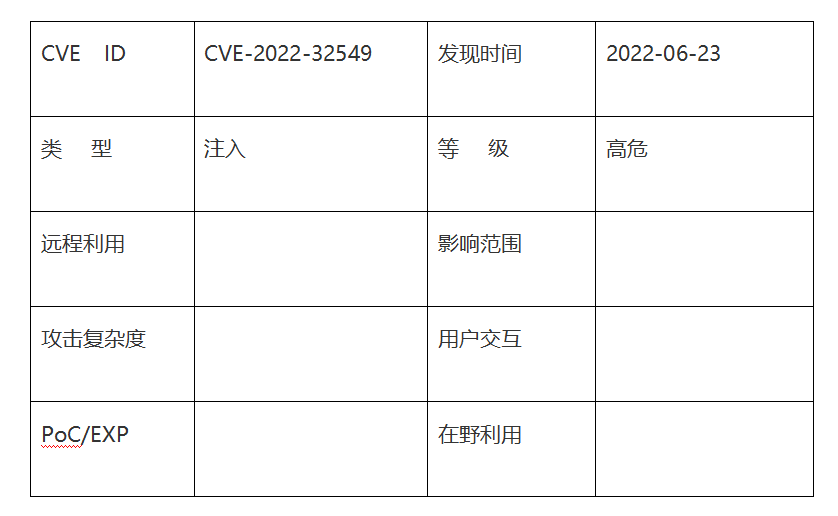

Apache Sling日志注入漏洞(CVE-2022-32549)

漏洞概述

漏洞詳情

Apache Sling是一個基于可擴展內容樹的 RESTful Web 應用程序框架。Sling API和Commons Log是Apache Sling中的組件。

6月22日,Apache官方發布安全公告,披露了Apache Sling中的一個日志注入漏洞(CVE-2022-32549)。

由于Apache Sling Commons Log <= 5.4.0 和 Apache Sling API <= 2.25.0容易受到日志注入攻擊,可以通過利用該漏洞注入虛假日志或損壞的日志文件,實現日志偽造以掩蓋蹤跡。

影響范圍

Apache Sling Commons Log <= 5.4.0

Apache Sling API <= 2.25.0

處置建議

目前此漏洞已經修復,受影響用戶可以升級到最新版本:

Apache Sling Commons Log 5.4.2

Apache Sling API 2.25.4

下載鏈接:

https://sling.apache.org/downloads.cgi