近日,明朝萬達安元實驗室發布了2021年第一期《安全通告》,該份報告收錄了今年1月最新的網絡安全前沿新聞和漏洞追蹤信息,重點有以下內容:

T-Mobile 證實黑客非法訪問了用戶數據

近日,美國第三大手機運營商T-Mobile在其網站上發布了一份通知。它稱,最近發現一些客戶的賬號信息遭到了未經授權的訪問,其中包括T-Mobile為提供手機服務而收集的客戶數據。

這些數據被稱為客戶專有網絡信息(CPNI),包括通話記錄,如通話時長、何時通話、每次通話的呼叫者的電話號碼和目的電話號碼以及可能在客戶賬單上找到的其他信息。

不過該公司表示,黑客沒有訪問姓名、家庭或電子郵件地址、財務數據和賬戶密碼。目前,T-Mobile正在通知受影響的用戶。

近日,一種新發現的基于Golang的自我傳播的惡意軟件一直在Windows和Linux服務器上大規模地運行XMRig挖礦機。安全研究人員透露,這個惡意軟件還具有蠕蟲功能,可以通過用弱密碼強行傳播到其他系統。

自發現該蠕蟲以來,攻擊者持續更新C2服務器上的蠕蟲,表明惡意軟件開發者非常活躍,而且在未來的更新中可能會攻擊其他弱配置的服務。

要防御這種新型蠕蟲發動的蠻力攻擊,網絡管理員應該限制登錄條件,并在所有互聯網服務上使用難以猜測的密碼,并且盡可能使用雙因素認證。

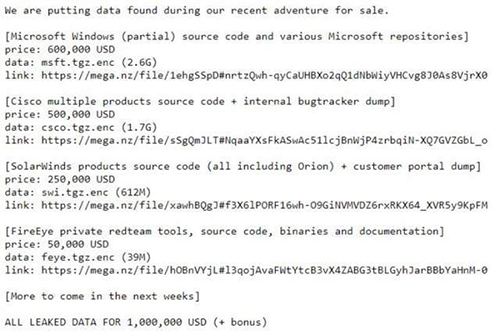

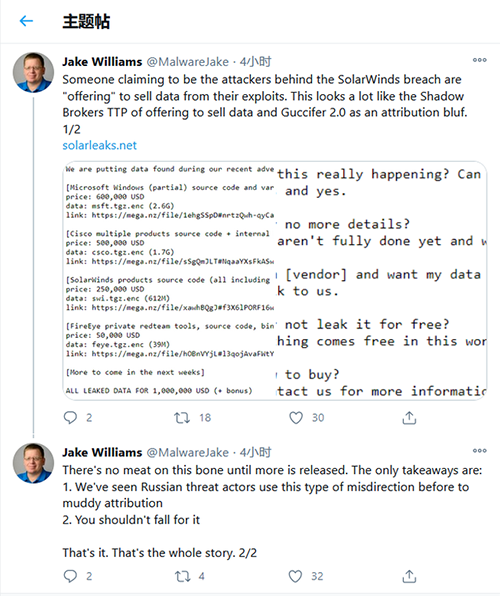

據外媒報道,在對 SolarWinds 事件的深入調查中,微軟發現部分內部賬號被黑客獲取,并訪問了公司的部分源代碼。而現在,有一名黑客以 60 萬美元的價格出售 Windows 10 源代碼,但是無法確定其真實性。

一位安全研究人員報道了這一消息,他稱這些黑客似乎來自俄羅斯知名黑客組織 Shadow Brokers。但他們有可能是為了混淆視聽,并非真正擁有這些源代碼訪問權限。

微軟證實,黑客只能夠查看,但不能改變產品的源代碼,目前沒有證據表明這一事件將微軟服務的安全性或任何客戶數據置于風險之中。微軟表示,查看源代碼并不會增加風險,因為該公司并不依賴源代碼的保密性來保證產品的安全。

日本游戲開發商Capcom針對其數據泄露事件更新了調查結果,并指出,目前有390,000人可能會受到11月勒索病毒攻擊事件的影響。

11月2日,Capcom遭到Ragnar Locker勒索軟件團伙的網絡攻擊,后者表示從Capcom竊取了1TB數據, 并索要價值1100萬美元的比特幣作為贖金。在勒索軟件團伙泄露了部分失竊數據后不久, Capcom公開披露其遭受了數據泄露,其中泄露了9種類型的個人信息。

根據最新調查結果,Capcom已經確認有16,415人的信息被泄露,受影響的客戶及合作伙伴總人數可能達到390,000。對于用戶更安全的做法是,無論是否有跡象表明密碼泄露,都應更改Capcom密碼。若在其他網站使用過相同賬戶和密碼,也需更改密碼。

網絡安全最新漏洞追蹤

· 漏洞描述

Dnsmasq提供DNS緩存和DHCP服務功能。作為域名解析服務器(DNS)。Dnsmasq可以通過緩存DNS請求來提高對訪問過的網址的連接速度。國外研究團隊JSOF發布了DNSpooq風險通告,披露了存在于dnsmasq軟件中的多個漏洞,其中包括CVE-2020-25681遠程代碼執行漏洞和CVE-2020-25682遠程代碼執行漏洞。攻擊者利用該批漏洞,可造成域名劫持、流量劫持、拒絕服務等,在啟用DNSSEC的情況下甚至導致遠程代碼執行。阿里云應急響應中心提醒 Dnsmasq用戶盡快采取安全措施阻止漏洞攻擊。

· 漏洞評級CVE-2020-25682 遠程代碼執行 高危

CVE-2020-25681 遠程代碼執行 高危

CVE-2020-25683 拒絕服務 中危

CVE-2020-25687 拒絕服務 中危

CVE-2020-25684 拒絕服務 中危

CVE-2020-25685 DNS投毒 低危

CVE-2020-25686 DNS投毒 低危

· 影響版本dnsmsaq < 2.83

· 安全版本

dnsmsaq >= 2.83

· 安全建議1.根據發行版包管理器及時安裝升級并重啟dnsmasq。

2.禁止從外部網絡訪問dsnmasq

3.設置--dns-forward-max=參數為小于 150 的值

4.在無需DNSSEC功能的情況下可臨時禁用 DNSSEC 功能。

5. 可以通過啟用一些DNS安全傳輸的策略(DNS Over TLS, DoH, DoT)

Oracle 1月關鍵補丁嚴重漏洞

CVE-2021-2109 Weblogic Server遠程代碼執行漏洞,等級:高危

以及螞蟻安全非攻實驗室發現的兩個嚴重漏洞:

CVE-2020-14756 jep290繞過導致遠程代碼執行漏洞,等級:嚴重

CVE-2021-2075 Derby privileges權限代碼執行漏洞,等級:嚴重

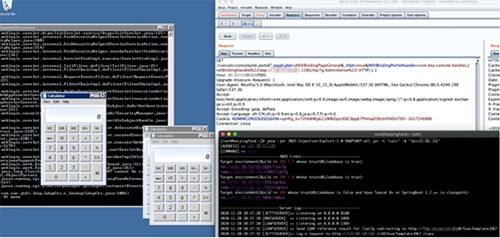

· 漏洞描述2021年1月20日,Oracle官方發布了漏洞補丁,修了包括CVE-2021-2109 Weblogic Server遠程代碼執行漏洞在內的多個高危嚴重漏洞。CVE-2021-2109中,攻擊者可構造惡意請求,造成JNDI注入,執行任意代碼,從而控制服務器。阿里云應急響應中心提醒 Weblogic用戶盡快采取安全措施阻止漏洞攻擊。

· 漏洞評級CVE-2020-14756:嚴重

CVE-2021-2075:嚴重

CVE-2021-1994:嚴重

CVE-2021-2047:嚴重

CVE-2021-2064:嚴重

CVE-2021-2108:嚴重

CVE-2021-2109:高危

CVE-2021-1995:高危

CVE-2021-2109:高危

· 漏洞證明

CVE-2021-2109

· 影響版本

WebLogic 10.3.6.0.0WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

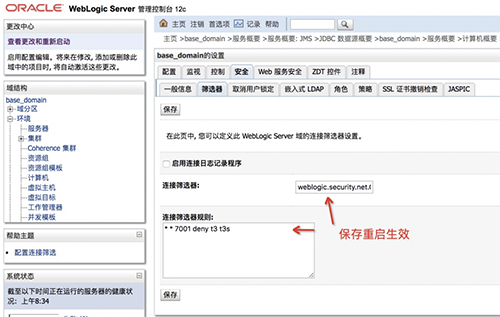

· 安全建議一、禁用T3協議如果您不依賴T3協議進行JVM通信,可通過暫時阻斷T3協議緩解此漏洞帶來的影響

1.進入Weblogic控制臺,在base_domain配置頁面中,進入“安全”選項卡頁面,點擊“篩選器”,配置篩選器。

2. 在連接篩選器中輸入:weblogic.security.net.ConnectionFilterImpl,在連接篩選器規則框中輸入:* * 7001 deny t3 t3s。

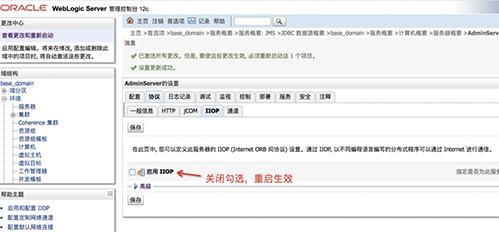

二、禁止啟用IIOP

登陸Weblogic控制臺,找到啟用IIOP選項,取消勾選,重啟生效

三、臨時關閉后臺/console/console.portal對外訪問

四、升級官方安全補丁

Microsoft Defender遠程代碼執行漏洞(CVE-2021-1647)

· 漏洞描述

微軟官方于2021年1月13日發布安全更新,其中修復了一個Microsoft Defender遠程代碼執行漏洞(CVE-2021-1647),攻擊者需要通過構造惡意的PE文件,通過釣魚郵件鏈接等方式使受害者獲取到該惡意文件,從而觸發Microsoft Defender自動對該文件進行解析,最終造成遠程代碼執行。阿里云應急響應中心提醒 Windows用戶盡快安裝補丁阻止漏洞攻擊。

· 漏洞評級CVE-2021-1647 高危

· 影響版本

Windows Server, version 20H2 (Server Core Installation)

Windows Server, version 2004 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for 32-bit Systems Service Pack 2

· 安全建議

前往微軟官方下載相應補丁進行更新:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1647

致遠OA ajaxAction 文件上傳漏洞

· 漏洞描述

致遠OA是一套辦公協同軟件。近日,阿里云應急響應中心監控到致遠OA ajaxAction 文件上傳漏洞利用代碼披露。由于致遠OA舊版本某些ajax接口存在未授權訪問,攻擊者通過構造惡意請求,可在無需登錄的情況下上傳惡意腳本文件,從而控制服務器。致遠OA官方已針對該漏洞提供補丁,該漏洞利用代碼已在互聯網上公開流傳。阿里云應急響應中心提醒致遠OA用戶盡快采取安全措施阻止漏洞攻擊。

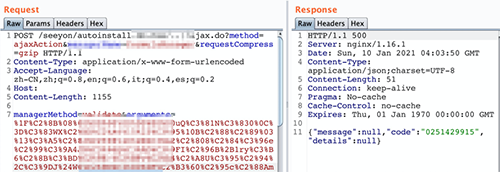

· 漏洞證明

利用致遠OA ajaxAction 文件上傳漏洞:

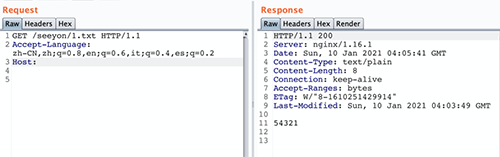

訪問上傳的惡意腳本:

致遠OA V8.0、V8.0SP1

致遠OA V7.1、V7.1SP1

· 安全版本

致遠OA 各系列最新版本

· 安全建議

致遠OA為商業軟件,建議聯系官方以獲取最新相關補丁,以及升級至最新版本。